- Tham gia

- 6/8/08

- Bài viết

- 1,815

- Được thích

- 1,163

- Giới tính

- Nam

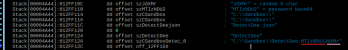

Cái này em hoàn toàn hiểu và đồng tình với bác. Em hiện cũng đang tin tưởng vào các thành viên nên sẵn sàng tắt Win Defender.Chính vì thế mà ở bài #9 tôi chỉ nói sơ sơ về nguyên lý. Chứ nếu đưa cả code VBA lên thì thật là nguy hiểm do đa số mọi người sử dụng VBA chủ yếu là tin tưởng vào tác giả, một khi tác giả trở mặt mà sử dụng những thứ nguy hiểm như thế này thì hậu quả sẽ rất nặng nề.

Nhưng có vẻ sẽ nhiều người đang chờ file quét hàng loạt. Đây không còn là bảo mật nữa mà sẽ trở thành ransomware chính hiệu và ảnh hưởng xấu đến những người chỉ biết dùng máy tính thông thường.

Bác phải thật trong sáng như trước giờ nhé. Mã hóa hàng loạt thì nguy hiểm lắm.xuất hàm mã hóa hàng loạt

Người dùng liệu có cần mã hóa cả nghìn file trong 1 folder không, hay họ cần mã hóa nghìn file trong máy nạn nhân.

Giao diện giờ thì ít ra phải chôm được máy nạn nhân mới mã hóa được, ít ra cũng mất thời gian chút đỉnh, hên xui có thể tóm được.

Em theo đến giờ thì cũng không phản đối gì, nhưng nếu làm thành file hoàn chỉnh và chỉ việc chạy mã hóa hàng loạt và $$$ thì nó lại là chuyện khác bác ạ.bài số 17

. tôi tò mò quá đi.

. tôi tò mò quá đi.